Cohesity and Veritas have joined forces!

See why this is a game changer for the data security space.

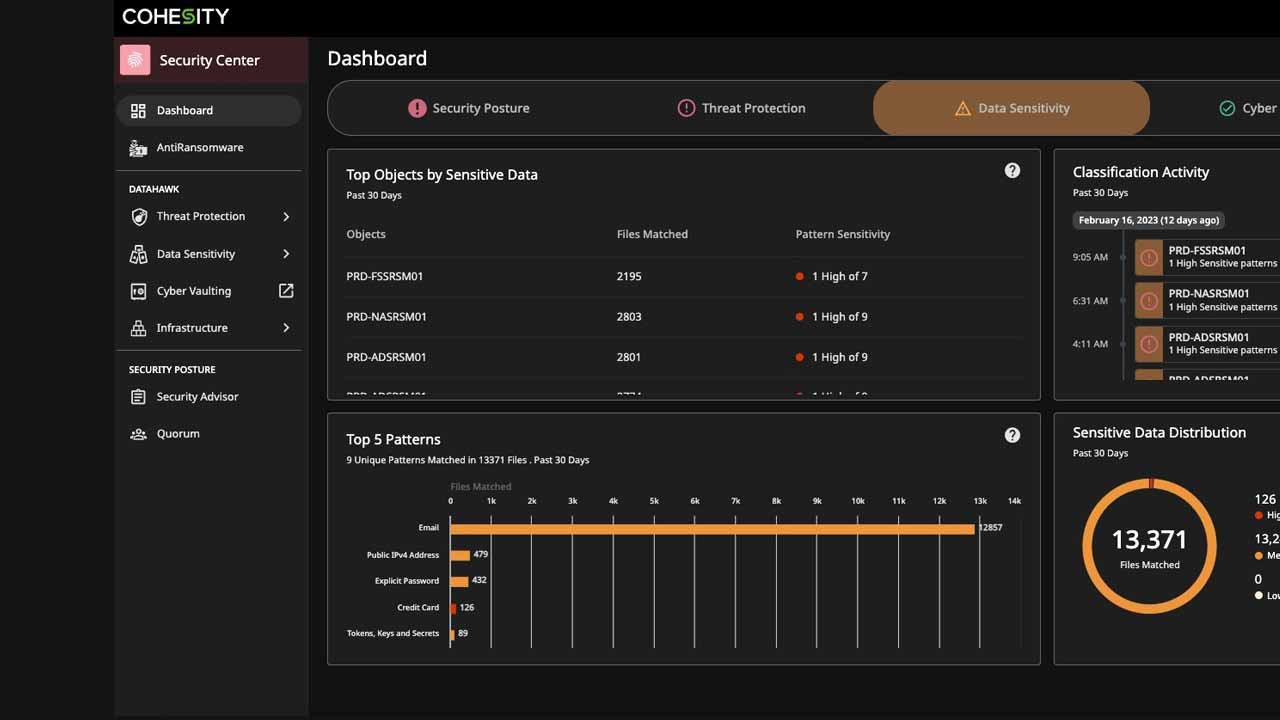

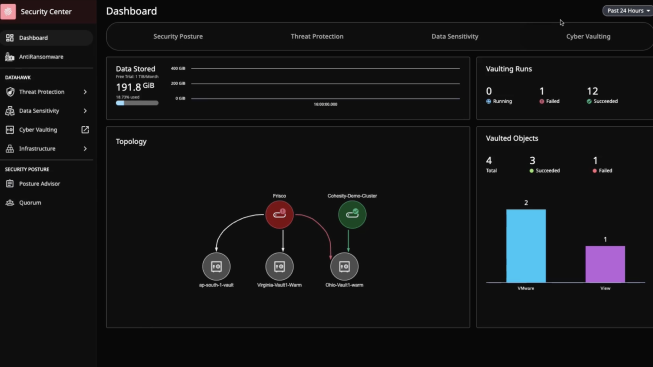

Das Cohesity Security Center zentralisiert die Verwaltung und Reaktion auf Ransomware und andere Bedrohungen, die ein Risiko für Ihre Daten und den Ruf Ihres Unternehmens bedeuten. Dank der leistungsstarken Dashboard- und Drill-Down-Funktionen können Sie die Überwachung der Sicherheitslage, die Erkennung von Anomalien und Bedrohungen, die Datenklassifizierung, die Verfolgung von Benutzeraktivitäten und das Cyber-Vaulting nutzen, um Ihre Unternehmensdaten zu schützen, Angriffe zu erkennen und die Betriebsbereitschaft schnell wiederherzustellen, ohne Lösegeld zu zahlen. Sehen Sie sich an, wie Cohesity Security Center Ihnen die Transparenz und Kontrolle gibt, um die komplexen Bedrohungen von heute zu bewältigen.

Identifizieren Sie schwer aufzuspürende Malware schneller mit Threat Intelligence, die Cohesity-Snapshots anhand von kuratierten Bedrohungs-Feeds scannen kann. Nutzen Sie maschinelles Lernen (ML), um den Schutz vor Bedrohungen auf skalierbare Weise durch 1-Klick-Scans zu vereinfachen. Erweitern Sie Ihre Bedrohungserkennung mit einer umfangreichen Bibliothek von YARA-Regeln. Suchen Sie nach Indicators of Compromise (IoCs), indem Sie eigene YARA-Regeln erstellen oder benutzerdefinierte Bedrohungs-Feeds integrieren.

Identifizieren Sie sensible und regulierte Daten und reduzieren Sie Fehlalarme mit ML-basierter Datenklassifizierung. Unsere hochpräzise, auf ML basierende Engine klassifiziert sensible Daten automatisch oder bei Bedarf, einschließlich personenbezogener Daten (Personally Identifiable Information, PII), PCI und HIPAA. Unternehmen erhalten einen Überblick über die sensiblen Daten, die sie in ihre Schutz- und Sicherheitsplanung einbeziehen müssen. So können sie die Auswirkungen eines Ransomware-Angriffs schnell abschätzen.

Erhöhen Sie Ihre Datensicherheit gegenüber ausgeklügelten Ransomware-Angriffen. Mit Cohesity FortKnox erhalten Sie eine Lösung zur Datenisolation und -wiederherstellung, die Ihnen eine zusätzliche verwaltete Sicherheits- und Schutzebene gegen Cyberbedrohungen bietet. Vereinfachen Sie Betriebsabläufe, senken Sie die Kosten und stellen Sie Daten nach Angriffen souverän wieder her.

Das Sichern Ihres Perimeters allein reicht nicht aus. Nur Cohesity bietet:

Eine zentrale Plattform für Datensicherheit und Datenmanagement

Datenzentrierte Intelligenz mit KI/ML zur Erkennung von Anomalien und Bedrohungen

Mehr Schutz vor Ransomware und anderen Bedrohungen der Cyber-Resilienz

Sicherheit ist ein Teamsport. Deshalb lässt sich DataHawk in Lösungen von führenden Herstellern für Perimeter- und Endpunktsicherheit integrieren – für mehr Transparenz und zielführende Warnmeldungen in Ihrem Security Operations Center (SOC).

Unser dritter Jahresbericht untersucht die Voraussetzungen für Cyber-Resilienz in 8 Ländern.

Datenschutz und Datensicherheit sind verwandte Konzepte und zentrale Komponenten einer umfassenden Datenmanagementstrategie.

Datenschutz bedeutet, Daten vor Verlust, Diebstahl oder Beschädigung zu schützen und ihre Integrität und Verfügbarkeit aufrechtzuerhalten. Dazu gehört auch die Fähigkeit, Daten bei Bedarf in einer brauchbaren Form wiederherzustellen. Dies umfasst Prozesse wie Datensicherung und -wiederherstellung, sofortige Massenwiederherstellung, Datenresilienz für die Geschäftskontinuität, kontinuierliche Datensicherung und langfristige Aufbewahrung.

Datensicherheit hingegen ist breiter angelegt und konzentriert sich auf den Schutz aller Aspekte von Daten, um die Cyber-Resilienz zu verbessern. Datensicherheit umfasst die Festlegung von Richtlinien, Verfahren, Prozessen und Technologien zur Vermeidung verschiedener Risiken und Bedrohungen, wie z. B. Datenschutzverletzungen durch unbefugten Zugriff, Cyberbedrohungen und Naturkatastrophen.

Ransomware-Schutz umfasst herkömmliche Kontrollen der Cybersicherheit und gewährleistet, dass Backup-Daten sicher und frei von Malware sind. In Verbindung mit Ransomware-Wiederherstellung können Unternehmen Angriffen widerstehen und sich von ihnen erholen. Ransomware-Recovery ermöglicht die Datenwiederherstellung nach einem Angriff. Weigert sich ein Unternehmen, das Lösegeld für die Entschlüsselungsschlüssel zu zahlen, kann es seine geschützten Daten trotzdem wiederherstellen und so seine Geschäftsprozesse und Dienste wieder in Gang bringen.

Der wichtigste Aspekt beim Schutz vor Ransomware ist die Fähigkeit, Angriffen standzuhalten und sich davon zu erholen. Herkömmliche Cybersicherheitslösungen bieten Funktionen zur Abwehr von Ransomware-Angriffen. Dazu gehören die Erkennung ungewöhnlicher Aktivitäten, die Sperrung des Zugriffs auf Server und Endgeräte sowie eine effektive Malware-Erkennung. In Kombination mit Cybersicherheit ermöglichen Datensicherheit und -management Unternehmen, Lösegeldzahlungen zu verweigern und betroffene Daten wiederherzustellen. Darüber hinaus bieten Cyber-Recovery-Lösungen einen einzigartigen Überblick über alle kritischen Daten eines Unternehmens. Das bedeutet, dass Wiederherstellungslösungen bei der Vereitelung von Ransomware-Angriffen helfen, weil sie Anomalien und Bedrohungen in geschützten Daten erkennen. Außerdem lassen sie sich in bestehende Sicherheitsabläufe und die Reaktion auf Vorfälle integrieren.

Die Herausforderung bei Ransomware ist nicht das Ob, sondern das Wann. Die besten Bemühungen um Cybersicherheit können durch einfache Benutzerfehler zunichte gemacht werden, z. B. durch das Anklicken eines Anhangs in einer E-Mail. Unternehmen müssen daher über zuverlässige Wiederherstellungsfunktionen verfügen, wenn sie nicht an Ransomware-Angreifer zahlen und erhebliche Unterbrechungen ihrer Geschäftsabläufe hinnehmen wollen. Außerdem verlangen Versicherer inzwischen robuste Recovery-Funktionen, um sich für eine Cyber-Versicherung zu qualifizieren.